5 tendências de cibersegurança que a turma do home office precisa conhecer

Com o trabalho remoto e híbrido, empresas e profissionais precisam estar cientes das ameaças à segurança

O modelo de trabalho remoto e híbrido continua popular em todo o mundo. Empresas e funcionários adquiriram o hábito de equilibrar a vida pessoal e profissional de modo que funcione para ambos, e estudos vêm mostrando um aumento na produtividade.

Tivemos que nos adaptar a esse novo modelo e os ajustes, é claro, incluíram medidas de proteção digital tanto no escritório quanto em casa. A seguir, apresento as tendências de cibersegurança que empresas e funcionários precisam estar cientes.

EXTENSÕES MALICIOSAS

Existem vários tipos de extensões maliciosas e cada uma opera de maneira diferente. Segundo um relatório recente sobre tendências de cibersegurança do consumidor, as principais ameaças durante o primeiro semestre de 2022 foram os adwares, que monitoram as atividades durante a navegação e fazem com que links redirecionem o usuário para páginas não solicitadas.

na maioria das vezes, os usuários nem sabem como essas extensões foram parar em seu navegador.

As atividades prejudiciais dessas extensões podem incluir o sequestro de pesquisas, alterações na página inicial do navegador e roubo de dados pessoais, como informações de cartão de crédito. A substituição de banners e anúncios por links que podem resultar no download de arquivos maliciosos também é comum, assim como programas que podem levar à instalação de malwares em um dispositivo.

Em geral, extensões maliciosas não estão disponíveis na Chrome Web Store, e, na maioria das vezes, os usuários nem mesmo sabem como elas foram parar em seu navegador.

AUTENTICAÇÃO COMPROMETIDA

Embora a autenticação de dois fatores (2FA) tenha sido desenvolvida nos anos 80, ela só se tornou popular na década de 2010. Mas, devido às ameaças de vazamento de senhas e à facilidade de contornar o processo de verificação da identidade do usuário, foi criada a autenticação multifator (MFA).

Uma das principais formas de driblar a 2FA é através da clonagem de chip, que redireciona a mensagem de texto ou e-mail para um dispositivo falso e, assim, consegue acesso ao aplicativo e aos dados do usuário. Isso está se tornando tão comum que prevejo uma mudança futura no setor para incluir três ou mais etapas no processo. É preciso estar ciente das possíveis ameaças e adicionar o máximo de fatores de autenticação possível.

TÁTICAS AVANÇADAS DE PHISHING

O phishing continuará sendo uma ameaça constante. Mas, como esse tipo de golpe não é novo, existem alguns sinais que podem ajudar a identificá-lo, por exemplo, erros gramaticais, ortográficos, URLs incomuns, etc.

No caso da autenticação, é preciso estar ciente das possíveis ameaças e adicionar o máximo de fatores possível.

No entanto, com o tempo, foram desenvolvidas novas táticas que você talvez não conheça. As mais utilizadas hoje são documentos falsos do Microsoft Office, além das clássicas mensagens de SMS e e-mail.

Em 2023, a maior preocupação é que novos aplicativos permitam que esse golpe se torne mais sofisticado, como, por exemplo, usando chatbots de IA para gerar e-mails de phishing.

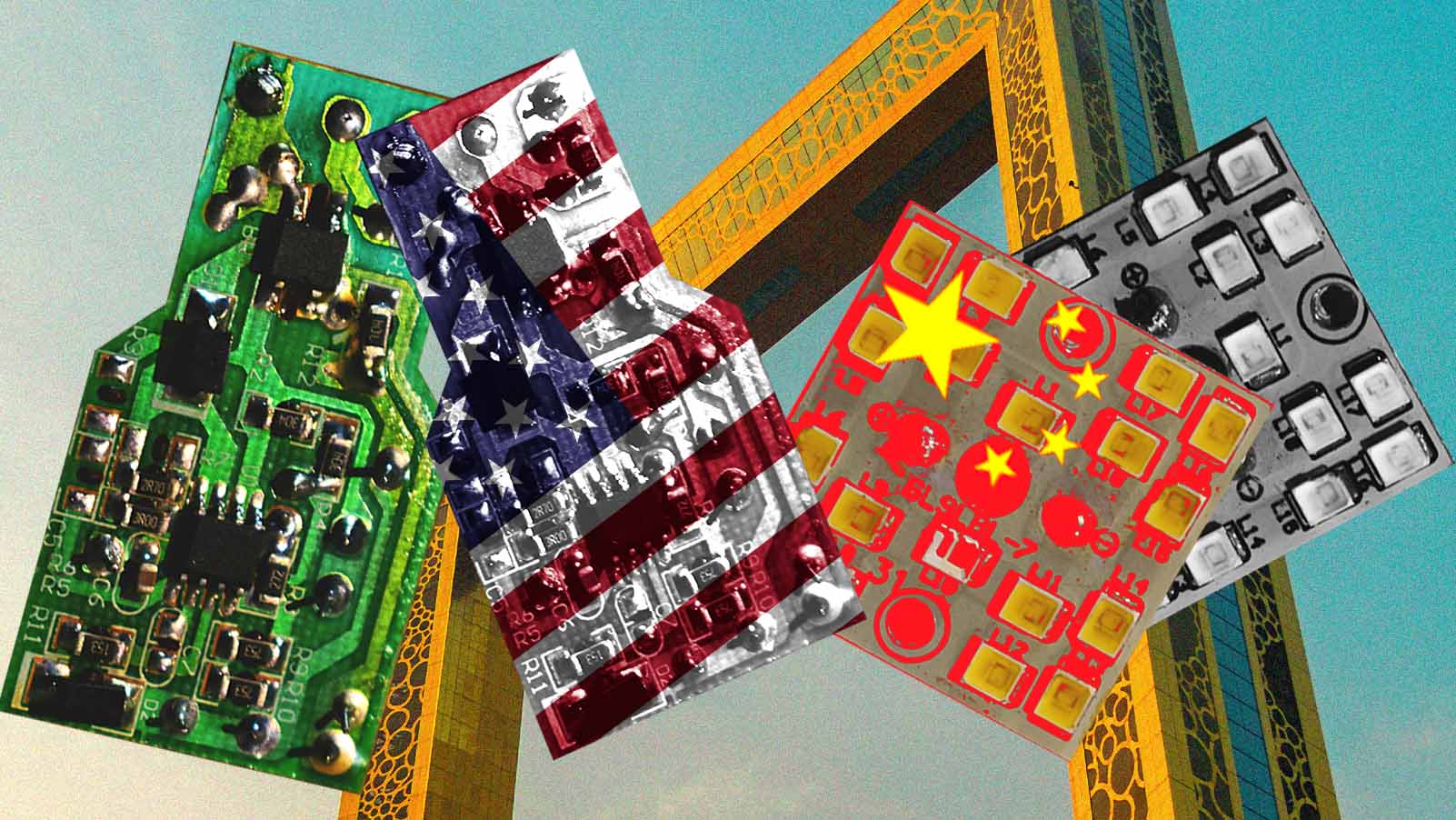

PMEs E VIOLAÇÃO DE DADOS

As grandes organizações estão gastando milhões para reforçar sua cibersegurança. Com isso, cada vez mais, as ameaças estão se voltando para pequenas e médias empresas. O problema é que, para elas, basta um grande ataque para destruir seu negócio. Então, como proteger a si mesma e a seus funcionários remotos?

com o tempo foram criadas novas táticas de phishing. As mais utilizadas hoje são documentos falsos do MS Office.

Bom senso e conhecimento são, na verdade, dois dos maiores ativos que os usuários remotos podem ter. Medidas preventivas práticas, como o uso de firewall, são recomendadas, assim como outros componentes de ciber- segurança, incluindo VPN, DNS e uma solução EDR.

ESTEGANOGRAFIA

A esteganografia deriva da antiga arte de esconder informações à vista em objetos que não levantam suspeitas. Hoje, ela se refere à prática de ocultar códigos maliciosos dentro de arquivos de imagem, que parecem completamente normais.

O uso da esteganografia em malwares é realizado dividindo um programa em bytes e espalhando-os dentro das informações do arquivo. As imagens são representadas por pixels, e cada um tem 24 bits.

Existem algumas maneiras de ocultar informações, sendo a mais comum alterar o bit menos significativo. Desta forma, elas ficam imperceptíveis. Este tipo de ameaça está se tornando cada vez mais popular, por isso, é fundamental que as empresas de tecnologia atualizem seus sistemas para que identifiquem as alterações nos arquivos.

A boa notícia é que as ferramentas mais recentes, como o EDR, seguem as tendências tecnológicas. E, como é impossível prever quais novas ameaças podem surgir, é fundamental usar o software de cibersegurança mais atualizado do mercado