Seis soluções hackers (e nada óbvias) para a crise mundial

Evento mais antigo de cultura hacker, o Chaos Communication Congress traz ideias contra a permacrise

Enquanto os bilionários, líderes das principais big techs, estavam preparando os superiates para o ano novo no Caribe, um grupo de pessoas se juntava na gelada Hamburgo para sugerir como a tecnologia pode mudar a humanidade.

De coco humano a Power Ranger Rosa, o Chaos Communication Congress, um dos maiores e mais antigos eventos de hackers, apresentou soluções nada ortodoxas – e, talvez, possíveis – para sanar a permacrise.

Organizado pelo Chaos Computer Club, o Congresso existe desde 1984 e na última edição reuniu 15 mil participantes, no final de 2025. Auto-organizado e não comercial, o CCC contou com mais de 160 apresentações e workshops.

O lema que norteou o evento foi “os ciclos de energia” para driblar a crise climática, política e tecnológica que o planeta atravessa. Ou seja, as várias crises simultâneas.

Em apresentações abertas ao público em um site de código aberto (bem no estilo da cultura hacker), pesquisadores e hacktivistas trouxeram provocações que nos fazem repensar como construir futuros digitais nos quais valha a pena viver.

Separamos algumas das palestras mais instigantes do CCC.

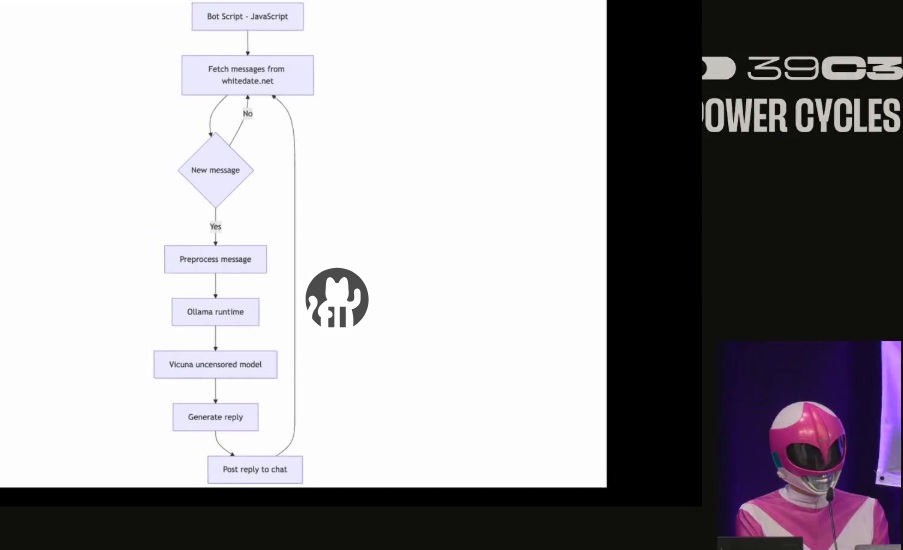

1. UMA POWER RANGER COR-DE-ROSA EM AÇÃO

Três sites de comunidades supremacistas brancas foram deletados ao vivo no palco na palestra mais vista desta edição do Congresso. Vestida de Power Ranger Rosa, para preservar sua anonimidade, a hacker com pseudônimo Martha Root revelou a sua investigação por responsáveis de grupos neonazistas europeus e norte-americanos.

A hacker ajudou jornalistas alemães analisando aplicativos de namoro voltados “apenas para brancos”, o WhiteDate. Nesse meio tempo, ela não só achou os responsáveis pela rede de aplicativos como também captou os dados dos neonazistas, com direito a localização e nome completo.

Achar os usuários destes sites foi tão simples que ela conseguiu na primeira tentativa, já que os administradores da página usavam servidores do Wordpress e os metadados estavam expostos. Em poucos dias, Martha fez o que o serviço de inteligência do governo alemão não conseguiu realizar em seis anos monitorando a plataforma.

Além de deletar os sites ao vivo, ela ainda compartilhou seu dado favorito sobre os neonazistas. Embora os extremistas sejam a favor do “isolamento racial branco” e da “superioridade europeia”, todos os sites são programados por uma empresa de TI indiana, com contabilidade em Madagascar.

2. LEGALIZE O JAILBREAK JÁ

O escritor e hackativista Cory Doctorow falou sobre a “enshitification” (no bom portuguës, a “merdificação”) da internet, um processo de degradação deliberada dos serviços digitais.

Ele indicou caminhos para chegar a uma internet “pós-americana”, sem dependência de grandes empresas de tecnologia com servidores baseados nos Estados Unidos e “imune” a degradação programada. “A esperança é uma disciplina. Ela exige que você não ceda ao desespero”, afirmou Doctorow.

Em conjunto com ativistas de direitos digitais, o escritor propõe que os países revoguem suas leis de proteção à autoria de tecnologia. Quase como uma permissão para a quebra de “patente” dos códigos de plataformas norte-americanas como forma de se contrapor ao tarifaço de Donald Trump.

Na prática, isso significa que as empresas locais e os usuários fora dos Estados Unidos seriam liberados para desbloquear aparelhos ou modificar aplicativos feitos por grandes empresas.

Ele sugere que empreendedores criem ferramentas de interoperabilidade para "invadir as linhas de negócios de margem mais alta das empresas mais lucrativas da Nasdaq".

A ideia não é tão fora da caixa assim. Já existe uma iniciativa na Europa, a EuroStack, que pressiona a União Europeia a criar infraestruturas digitais soberanas.

3. HACKEANDO O CLIMA (COM RESÍDUOS SÓLIDOS)

A cientista da Universidade de Hamburgo e hacker do clima Maria-Elena Vorrath transformou a “enshitification” em solução, literalmente. Ela apresentou a sua pesquisa “Shit for Future”, um projeto que transforma resíduos humanos em biofertilizantes.

A pesquisa utiliza um processo chamado pirólise, que consiste em aquecer dejetos humanos e resíduos animais em temperaturas entre 300°C e 800°C com pouquíssimo oxigênio.

Essa técnica transforma o que seria lixo em biocarvão (ou biochar), um material sólido que retém cerca de 30% do carbono que seria liberado na atmosfera se os resíduos fossem simplesmente queimados.

Além disso, o calor extremo do processo é capaz de destruir microrganismos causadores de doenças e restos de medicamentos presentes nos dejetos, tornando o produto final mais seguro que o adubo comum.

Elena explica que o biocarvão resultante da decomposição de fezes humanas funciona como um fertilizante de liberação lenta de fósforo para o solo. A pesquisa foi aplicada na Guatemala, pelo projeto Mosan.

4. A LUVA DE PELICA DOS AGENTES DE IA

A presidente do aplicativo de mensageria Signal, Meredith Whittaker, participou do CCC. Junto do vice-presidente do aplicativo, Udbhav Tiwari, ela explorou os perigos de agentes de inteligência artificial embutidos em sistemas operacionais.

Para serem úteis, os agentes de IA precisam de contexto, o que na prática significa acesso irrestrito aos dados do usuário, o tempo todo (e-mails, chats, arquivos e telas). O que não só compromete a privacidade de quem está utilizando o dispositivo, como também a dos desenvolvedores, porque o sistema operacional monitora as ações dentro dos apps.

“É um golpe com luva de pelica. É um tipo de tomada de controle que parece cheio de ordem e feito para o bem, mas, embaixo da superfície, envolve táticas de coerção”, diz Meredith.

De acordo com ela, aceitar esses agentes é como deixar encanadores entrarem na sua casa para um conserto, mas com a condição de que eles fiquem com uma cópia das suas chaves e possam mexer, quebrar ou levar qualquer objeto seu para a próxima casa que visitarem.

Eles propõem duas possíveis soluções que envolvem transparência. A primeira é para o usuário, que deveria escolher explicitamente se quer ou não funcionalidades de IA em seu sistema operacional. A segunda é para os próprios agentes, que teriam que avisar o que estão fazendo no computador em logs – sendo possível, assim, rastreá-lo.

5. DESTRAVANDOALGUMAS DAS CAIXAS PRETAS DA IA

No CCC, muitos apresentaram ferramentas para alterar sistemas de IA. Um hackativista demonstrou ferramentas que “quebram” agentes de IA, fazendo-os agir contra as regras da plataforma.

Outro mostrou um código feito para encontrar os textos feitos por ChatGPT na Wikipedia. Outros ainda foram pelo caminho de apontar para as estruturas imperceptíveis, porém nada neutras, dos sistemas.

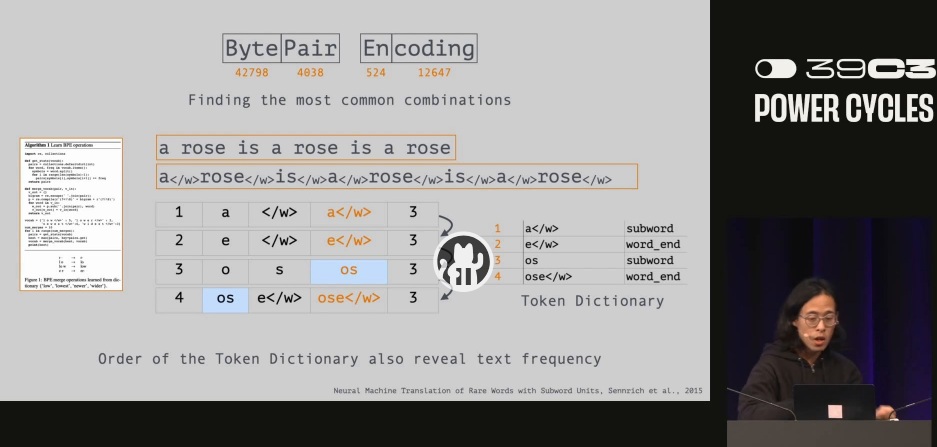

Em um workshop, pesquisadores mostraram como o design dos sites de apostas online são tão viciantes quanto máquinas caça-níqueis. Em outro, dois hackers e cientistas de dados, Leon-Etienne Kuhr e Ting-Chun Liu, investigaram a forma como os LLMs usam para criar palavras.

Ao decompor os tokens, as partes de texto que o algoritmo corta para gerar seus próprios textos e imagens, eles indicaram que há ideologias e desigualdades embutidas na IA generativa. "Essa linguagem de tokens é mais um subproduto de como este modelo é treinado”, explica Kuhr.

A base do ChatGPT é um modelo probabilístico e um “dicionário” de tokens. Não é um dicionário linguístico, com as palavras e seus significados, mas um dicionário probabilístico, que opta por partes de texto a partir da frequência de uso. Como o inglês é a língua mais utilizada para programar e treinar IAs, os tokens ligados ao inglês são favorecidos.

Já as línguas que não utilizam o alfabeto latino, como japonês, coreano ou chinês, são muito mais "caras" e ineficientes para processar, exigindo até 10 vezes mais tokens para expressar a mesma palavra que em inglês. O que significa que a IA gasta mais energia e mais poder de processamento para falar coreano do que para responder em inglês.

Além disso, eles descobriram que o dicionário de tokens dá um poder desproporcional a marcas e hashtags populares de redes sociais, que se tornam tokens únicos devido à sua alta frequência de repetição, influenciando o comportamento da IA.

6. SMARTWATCH NÃO É BRINQUEDO

Quando se pensa em infância sem telas, logo se imagina a criança sem celulares ou tablets. Outros dispositivos, como smartwatches e smart-tags ficam de lado.

A pesquisadora Nils Rollshausen, do Mobile Networking Lab, da Universidade Técnica de Darmstadt, expôs a fragilidade de segurança de tais dispositivos.“Esta não é uma conferência em que acreditamos em narrativas de fornecedores”, falou a pesquisadora.

Ao vivo, ela demonstrou que o relógio Xplora, de uma empresa norueguesa que se diz ainda mais segura que a Apple e vende smartwatches para crianças, é completamente hackeável. Em poucos minutos, eles acessaram o sistema do aparelho e conseguiram os códigos internos.

Ao chegar neste ponto, Nils consegue ler o histórico de tudo que foi feito no relógio, como as mensagens trocadas. Consegue saber a localização de quem está usando e também confundir o GPS embutido no dispositivo. Ela virtualmente colocou o relógio na Coreia do Norte para exemplificar.

Mas não é preciso ter tela para o dispositivo se tornar uma ameaça digital. Fones de bluetooth e máquinas de lavar foram hackeados ao vivo no palco por outros participantes do CCC.

É assustador ver o quanto os especialistas conseguem mexer no eletrodoméstico de maneira remota. É possível alterar a temperatura da água, travar os mecanismos e até forçar um curto circuito. O último caso, por exemplo, poderia iniciar um incêndio em uma casa.

Tudo foi mostrado mais como aviso do que como ameaça. Em 2026, os hackers talvez sejam a força caótica do bem que o planeta precisa para se reequilibrar.