Computação quântica vai tornar a criptografia atual obsoleta. Mas há uma saída

Governo norte-americano adota novos padrões de criptografia para proteger dados da ameaça quântica

Por cerca de três décadas, especialistas em criptografia digital vêm monitorando uma ameaça distante: a possibilidade de que um computador quântico poderoso possa, um dia, tornar obsoletas as formas mais utilizadas de criptografia – o código que protege desde segredos de segurança nacional até registros bancários pessoais.

Na semana passada, o Instituto Nacional de Padrões e Tecnologia (NIST), vinculado ao Departamento de Comércio dos EUA, divulgou a versão final de três novos algoritmos que foram desenvolvidos ao longo dos anos para enfrentar essa ameaça.

A criptografia tradicional depende de algoritmos criptográficos – ou seja, equações matemáticas que precisam ser resolvidas para acessar os dados que estão protegendo.

Três dos algoritmos mais usados atualmente – RSA, criptografia de curva elíptica e troca de chaves Diffie-Hellman – se baseiam no fato de que certos tipos de problemas matemáticos são extremamente difíceis de resolver com um computador clássico.

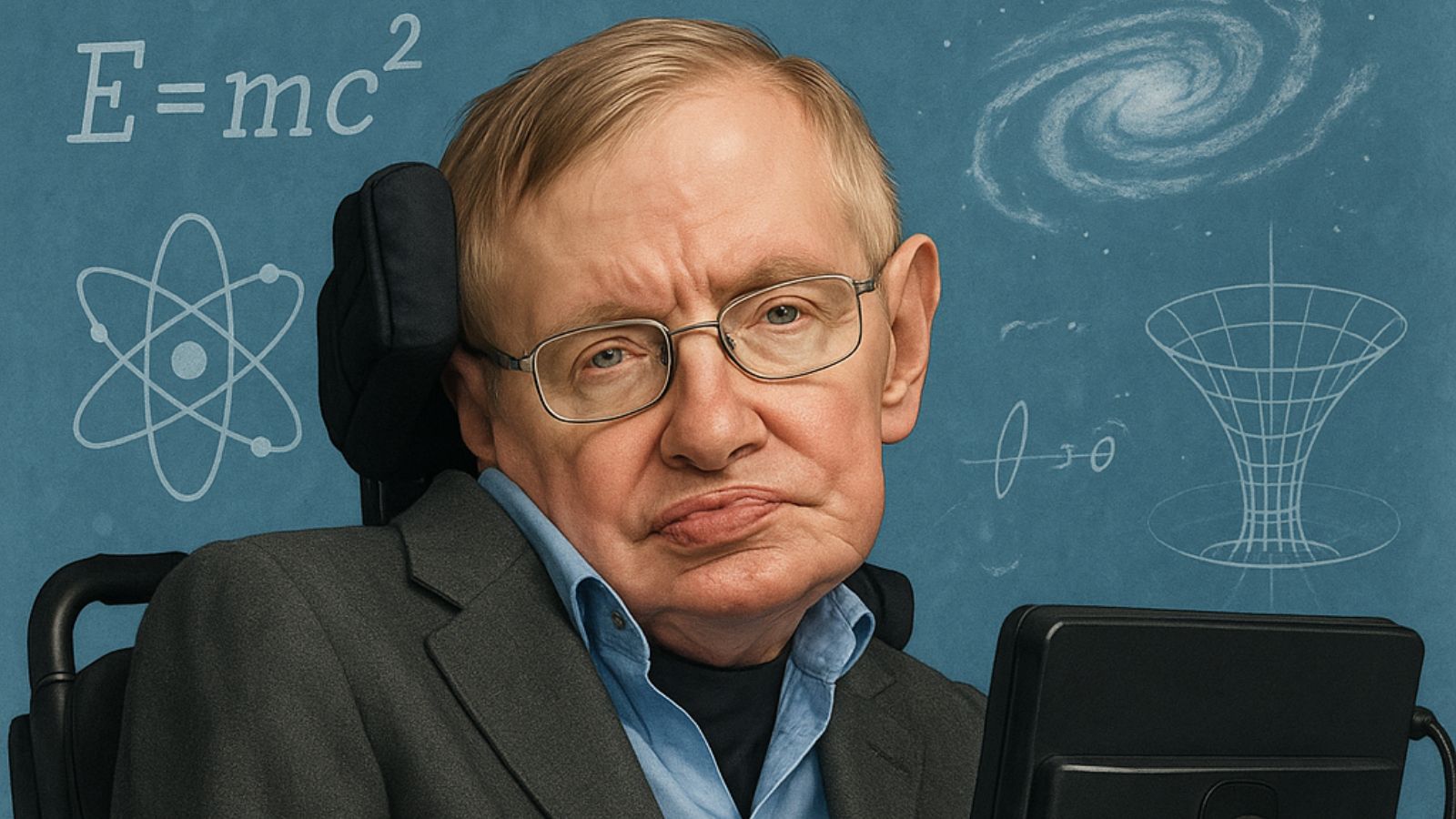

Com a tecnologia atual, quebrar o padrão RSA mais avançado poderia levar bilhões de anos. No entanto, em 1994, o matemático Peter Shor publicou um estudo revolucionário mostrando que, com um computador quântico teórico, seria possível quebrar esses três esquemas criptográficos em apenas algumas horas.

Estima-se que 90% das conexões na internet começam usando RSA para estabelecer uma comunicação segura, o que torna essa ameaça extremamente abrangente.

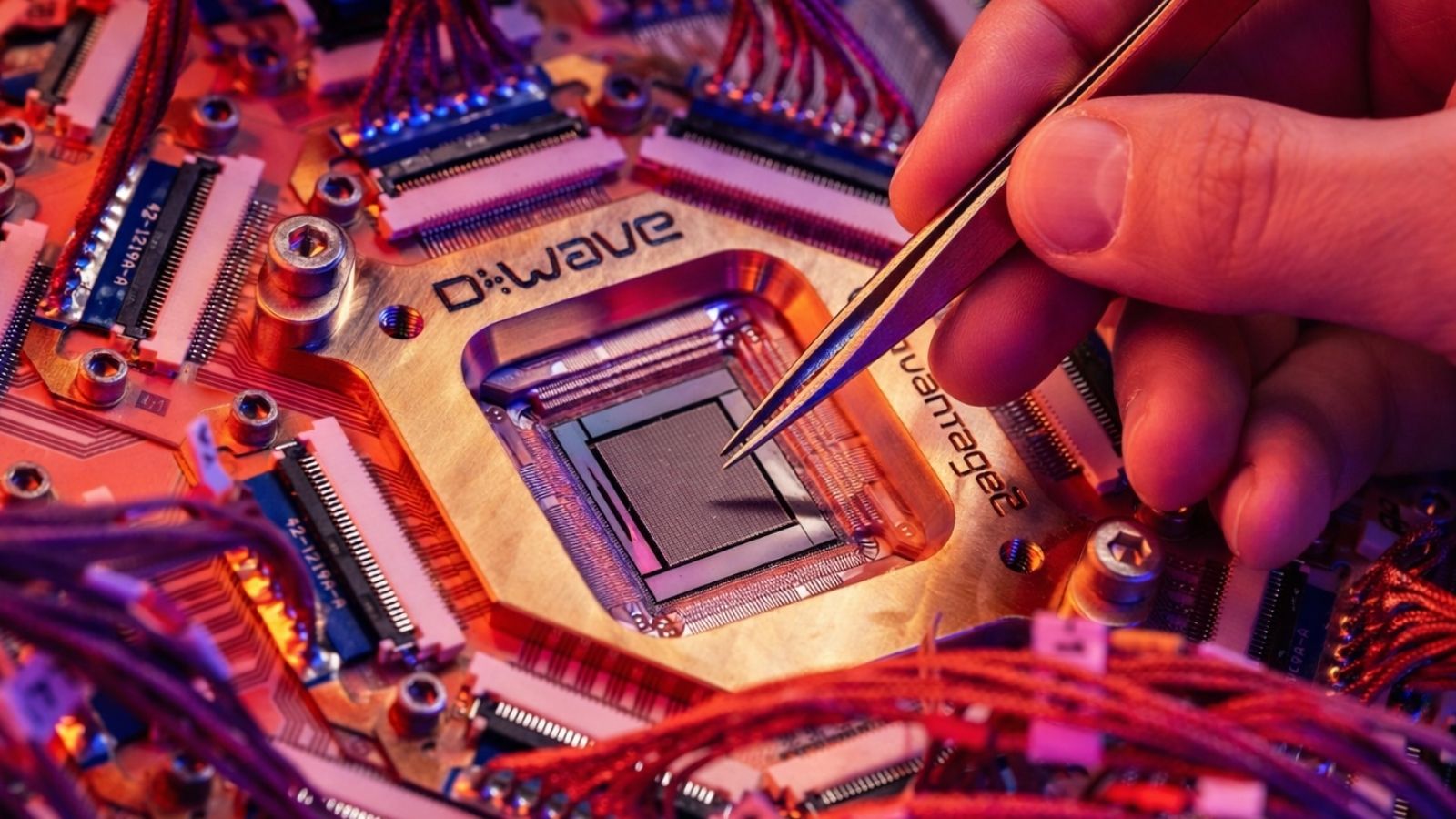

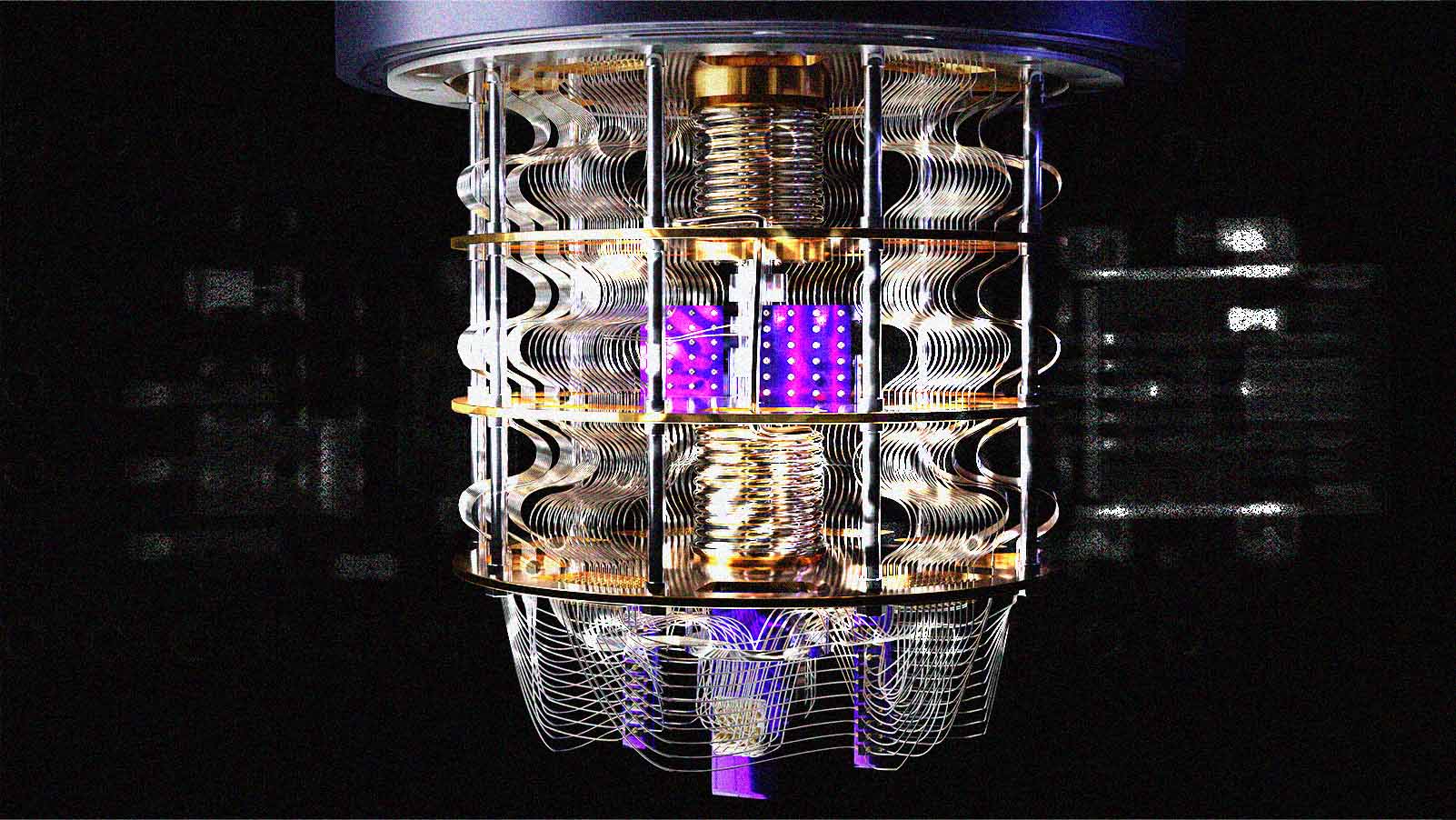

Os computadores quânticos de hoje ainda são muito pequenos e propensos a erros para conseguir quebrar os padrões de criptografia atuais. Mas, de acordo com o mais recente Relatório de Cronograma de Ameaça Quântica do Global Risk Institute, “não há uma barreira fundamental conhecida para a realização da computação quântica em grande escala”.

O relatório estima que há uma chance entre 17% e 31% de que, dentro de uma década, alguém desenvolva um Computador Quântico Relevante para Criptografia – isto é, um computador capaz de quebrar a criptografia RSA em menos de 24 horas – e uma chance entre 33% e 54% de que isso aconteça dentro de 15 anos.

Pode parecer tempo suficiente para se preparar, mas especialistas do governo norte-americano e do setor privado insistem que o momento de agir é agora.

“Sabemos que as transições criptográficas são demoradas”, explica Dustin Moody, matemático que lidera o esforço do NIST para a criptografia pós-quântica desde 2014. “Elas podem levar 10, 15, 20 anos. Então, não podemos esperar até que os computadores quânticos estejam prontos.”

ALGORITMOS SUPERPODEROSOS

Existe também a ameaça dos ataques do tipo “coletar agora, descriptografar depois”, nos quais hackers coletam dados com a esperança de que possam decodificá-los no futuro, quando computadores quânticos estiverem disponíveis.

Esses ataques provavelmente teriam como alvo dados com longa vida útil, como documentos de identidade, informações bancárias e segredos governamentais e corporativos.

“Ignorar o problema seria catastrófico”, afirma Dario Gil, vice-presidente sênior e diretor de pesquisa da IBM, uma das várias empresas parceiras que colaboraram com o NIST no desenvolvimento dos novos padrões.

há uma chance entre 17% e 31% de que, em uma década, surja um computador capaz de quebrar a criptografia RSA em menos de 24 horas.

Assim como fez na adoção de outros padrões criptográficos, o instituto recorreu à comunidade de matemáticos e criptógrafos, lançando um convite formal para o desenvolvimento de novos algoritmos seguros contra a ameaça quântica em 2016.

Após três rodadas de testes e cinco workshops com centenas de participantes, quatro propostas foram selecionadas para padronização e lançadas em forma de rascunho em 2022.

Os três algoritmos finalizados são CRYSTALS–Kyber, CRYSTALS–Dilithium e SPHINCS+. Um quarto, chamado FALCON, deve ser lançado no próximo ano.

Esses novos padrões surgem em um contexto de crescente preocupação com a segurança nacional dos EUA, especialmente em relação à China, que supostamente teria investido mais de US$ 15 bilhões em projetos de computação quântica.

“Acredito que a primeira ameaça [aos dados criptografados] virá de Estados-nação”, avalia Gil, da IBM. “Esses sistemas são extremamente complexos e massivos para serem construídos na escala de que estamos falando. A China tem investido muito em computação quântica e é razoável supor que terão sucesso. E eles não serão os únicos.”

Sobre a transição para a criptografia segura contra a ameaça quântica, Moody sugere: “o primeiro passo é fazer um inventário para identificar onde você está usando criptografia, quais algoritmos estão sendo usados, quais dados estão sendo protegidos e quais produtos e aplicativos estão envolvidos. Certifique-se de que sua equipe de TI saiba que o problema é iminente e que esteja preparada.”